Archivio per la categoria Sorveglianza

Security handshake. Oltre la paranoia informatica – Corsi di sicurezza informatica di base

Scritto da iff in Eventi, Privacy, Sorveglianza il Ottobre 17, 2008

L’invenzione di un nemico esterno con cui giustificare e velare l’incompetenza e l’inettitudine di un governo e di un regime politico, diventa la motivazione per rafforzare in modo ingiustificato il controllo sulla popolazione. Questo è da sempre un leit motiv riscontrabile in ogni dottrina politica.

Il nuovo sistema di intercettazione di massa britannico, pubblicizzato nelle ultime settimane con ampi ed ammiccanti servizi anche dai media nostrani, avrà come obbiettivo la sorveglianza TOTALE di QUALSIASI comunicazione (SMS, chiamate con cellulari, chiamate con telefoni fissi, fax, e-mail, navigazioni sulla rete, transazioni bancarie e possibilmente anche i bigliettini "d’ammore" ) dei flemmatici cittadini inglesi. La giustificazione data in pasto all’ opinione pubblica, a metà strada tra la barzelletta, il coprifuoco e la legge marziale suona più o meno così:

<< Dopo l’11 settembre la polizia ed i servizi segreti stanno " dando la caccia ai siti jihadisti" (sic!). Non possiamo più controllare "i criminali" o le sole le categorie a rischio. Non abbiamo tempo. Quindi per semplificare questo gravoso ma indispensabile ( per la vostra sicurezza ) compito controlleremo tutti voi. Tutto questo per evitare un altro 11 settembre.

Ma non temete: chi non ha nulla da temere non ha nulla da nascondere. >>

Una delle frasi preferite di Goebbels ( ministro della propaganda durante il regime nazista ).

Questo è lo scenario di guerra permanente in cui viviamo oggi: il conflitto bellico infuria su più fronti "esterni" ma si riverbera in modo violento anche qui "all’interno" con il continuo decretamento dello stato emergenziale: ogni giorno vengono creati ad arte nuovi nemici di cui aver PAURA, messi alla gogna soggetti sociali non conformi, che devono essere emarginati, repressi ( e possibilmente sfruttati e uccisi " a norma di legge" ). Ma nella logica perversa architettata minuziosamente dal potere, l’emergenza, emorragica, inarrestabile, infinita come sembrano essere le guerre in corso, ha il suo contraltare nel estensione infinita del controllo, che da incubo totalitario si trasforma magicamente in uno strumento di legalità e sicurezza a salvaguardia della "democrazia": un mezzo necessario per poterla riaffermare sulla nostra pelle.

Internet è forse l’esempio più paradigmatico di questa situazione, il luogo dove tendenze e pratiche "virtuali" anticipano con precisione quelle "reali".

Le leggende della prima internet, descritta come anarchica, sono state smentite da anni ed hanno lasciato spazio ad un quadro legislativo internazionale fortemente repressivo, ad un complesso di architetture su cui è costruita la rete non certo libertario e ad una realtà economica ( quella del cosiddetto "web 2.0", dei monopolisti della mediazione informazionale e del profitto derivante dal controllo e dallo sfruttamento intensivo delle informazioni personali degli internauti ) consolidata e trainante anche nel contesto finanziario globale.

Per quanto sia indiscutibile che le nuove tecnologie abbiano rappresentato e rappresentino un mezzo di comunicazione liberata ( dalle distanze, dai costi commerciali , dalla proprietà intellettuale e dalle sue restrizioni per ciò che concerne la rielaborazione e la diffusione dei saperi ) è altrettanto innegabile quanto esse siano un mezzo di controllo sociale eccezzionale per la repressione e per il potere ( sia esso economico o politico ).

La loro indispensabilità nelle relazioni sociali e nella comunicazione quotidiana le rende in questo senso un "giano bifronte", in cui all’evidente aspetto positivo della nostra possibilità comunicativa centuplicata corrispondono celate e sistematiche forme di controllo e manipolazione delle nostre esistenze.

La società dell’informazione porta insomma con se i germi della società sorvegliata.

Ma che cosa sono precisamente la sorveglianza ed il tecnocontrollo? Chi o cosa è il loro obbiettivo?

La risposta è: tutti voi. O meglio: tutte le informazioni che vi riguardano.

Come?

I meccanismi di sorveglianza funzionano sotto il pelo dell’acqua, funzionano proprio perché nessuno ( probabilmente seguendo in modo inconsapevole ed ingenuo la logica hitleriana a cui accennavamo prima ) crede di avere alcunché da temere.

Ma è un errore immaginare i teleschermi orwelliani che leggono la rivolta nei tuoi movimenti così come lo è immaginare l’omino buffo ed annoiato che ti guarda da dietro ad un monitor annotando su un block notes infrazioni o reati.

Spesso e volentieri la sorveglianza è qualcosa a cui ci si sottopone volontariamente anche se spesso non se ne conoscono le conseguenze. E l’obbiettivo "la repressione della micorcriminalità", la chiusura dei forum "terroristi" o il perseguimento penale delle "truffe on-line".

L’obbiettivo è la catalogazione sistematica della vostra vita per motivi tra di loro differenti: economici, politici, di controllo sociale, polizieschi o semplicemente commerciali ( si perché le informazioni che vi riguardano sono una miniera d’oro ).

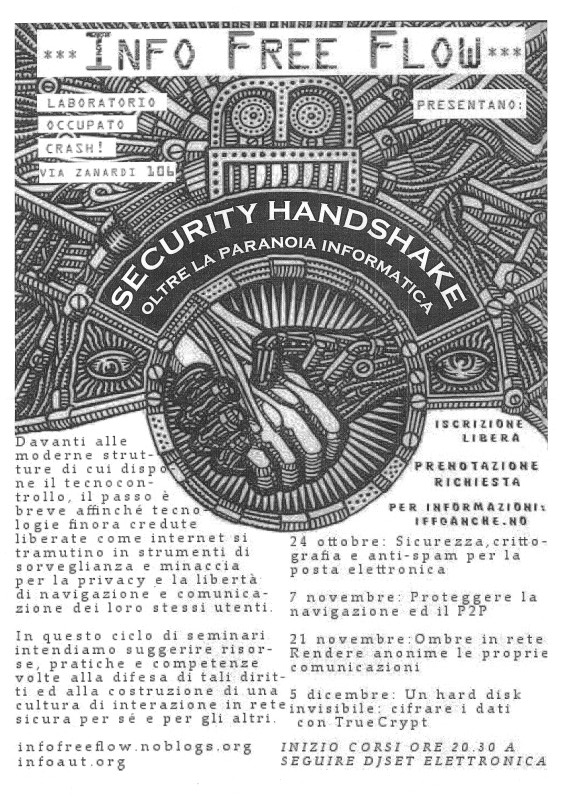

Security handshake è un ciclo di seminari in cui intendiamo suggerire risorse pratiche e competenze volte alla difesa della privacy e della libertà di comunicazione e navigazione di TUTTI gli utenti ( non è necessario che tu sia un maestro super saiyan del free software per partecipare ) ed alla costruzione di una cultura di interazione in rete sicura per se e per gli altri.

DATE

- 7 novembre: Proteggere la navigazione ed il P2P

- 21 novembre: Ombre in rete: rendere anonime le proprie comunicazioni

- 5 dicembre: Un hard disk invisibile: cifrature dei dati con TrueCrypt

I corsi si terranno presso il laboratorio occupato CRASH! di via Zanardi 106 (Bologna), nelle date indicate ed a partire dalle ore 20.30.

La partecipazione è ovviamente GRATUITA. Trattandosi però di seminari estremamente pratici, vi chiediamo di inviarci una mail all’indirizzo iff@anche.no in cui oltre a segnalarci la vostra partecipazione ci diciate:

- Se possedete un computer portatile o meno.

- Se avete una scheda wireless con cui lavorare

- Quale sistema operativo utilizzate

Dopo ogni seminario si svolgerà un aperitivo con dj set di musica elettronica. Vi aspettiamo numerosi.

Switzerland: come testare la neutralità del proprio ISP

Scritto da iff in Hacking, Net Neutrality, P2P, Sorveglianza, Traduzioni il Agosto 4, 2008

Da poche ore la Commissione Federale delle Comunicazioni ( FCC ) si è espressa favorevolmente per rendere esecutive delle sanzioni contro il provider americano Comcast, ritenuto colpevole di aver violato la neutralità della rete e di aver danneggiato gli utenti: l’accusa principale e più grave è quella di aver applicato dei filtri sul protocollo di file sharing bittorrent al fine di limitarne ed impedirne l’uso.

Comcast sorvegliava le comunicazioni che transitavano lungo la sua infrastruttura, interferendo all’insaputa dei netizen con il popolare protocollo p2p, iniettando arbitrariamente pacchetti nelle comunicazioni degli utenti in modo tale da bloccarle.

Giusto per rendere l’idea: facendo un parallelo è come se la vostra compagnia telefonica a suo piacimento decidesse quali parti della vostra telefonata possono essere inviate all’utente con cui state conversando e quali no.

L’ipotesi di violazione della net neutrality era stata sollevata in un primo momento dalla Associated Press ed in seguito dall’EFF (Electronic Frontier Foundation), la nota organizzazione che da anni si batte per la salvaguardia dei diritti degli utenti in rete: quest’ultima dopo avevr eseguito dei test all’interno del network di Comcast ne aveva confermato la veridicità.

Dietro a questa torbida vicenda, se da una parte è sicuramente ravvisabile un ennesimo fronte della lotta delle industria dell’informazione contro il p2p e la condivisione di saperi in rete, da un’ altra prende forma uno dei possibili sviluppi futuri delle tecniche di censura in rete. Qualcosa di molto simile infatti avviene già in Cina, dove la censura è resa possibile grazie ad un’accurata ispezione del traffico di rete degli utenti. Un dispositivo di sorveglianza e di controllo molto somigliante a quello utilizzato dalla statunitense Comcast.

In questo inquietante panorma è però necessario menzionare anche il caso dell’ Italia securitaria e paranoica di questi giorni: il decreto Gentiloni, approvato dal precedente governo di centro sinistra, é sempre in vigore e prevede il blocco di una serie di siti di gioco on line, agendo sui DNS nazionali. Un sistema questo, tanto di spiccata tendenza orwelliana quanto di evidente inutilità sul lato pratico ( è infatti facilmente aggirabile grazie all’utilizzo degli OpenDns ) ma che rappresenta un chiaro segnale politico ed un banco di prova relativamnete a quello che potrebbe essere il futuro della rete, in fatto di tecno-controllo, anche in Italia.

A seguito di questa vicenda la EFF ha sviluppato "Switzerland" , il tool di cui oggi vogliamo parlarvi.

Si tratta di un software per permettervi di capire se i vostri ISP ( internet service provider ) violino o meno il principio di neutralità della rete intromettendosi indebitamente nelle vostre comunicazioni.

Noi abbiamo cominciato ad utilizzarlo e stiamo mandando ai programmatori della EFF i primi risultati (non si tratta ancora di dati relativi agli ISP italiani ma di debugging del software che in questo momento è ancora in fase di sviluppo).

Vi invitiamo a fare altrettanto.

Quella che segue è una traduzione da noi realizzata della presentazione del progetto Switzerland. Buona lettura. Prosegui la lettura »

Intervista ad Info Free Flow – Parte 3

Scritto da iff in Interviste, NoBlogs, Privacy, Social network, Sorveglianza, Web2.0? il Aprile 22, 2008

Parliamo di Social Network, su cui avete organizzato anche un incontro. Per

alcuni infrastrutture come Myspace o Facebook sono dei grandi contenitori

di relazioni sociali che catalogano minuziosamente le pratiche on-line delle persone che ne usufruiscono. Per altri, invece, il valore intrinseco

e monetario di tali infrastrutture dipende dal numero di persone e dalla

soddisfazione emozionale che riescono a dare. In questo senso si può dire

che siamo di fronte a "assets" estremamente ambigui e rischiosi?

Mi spiego,se da una parte Murdoch può accedere a tutta una serie di

informazioni che producono valore dall’altra e’ strettamente legato

alla soddisfazione e all’investimento emotivo che le persone veicolano

verso Myspace. Non e’ questo un esempio di controllo dell’"utenza" nel

medesimo tempo di sudditanza da essa?

La domanda è interessante e crediamo debba avere una risposta il più

possibile esaustiva.

Per rispondere però è necessario dare uno sguardo ampio alla natura dei

social network, in particolare modo per quanto riguarda il loro aspetto economico.

In questo senso vorremmo riportarti un po’ l’esperienza e le

riflessioni di AND, un ragazzo che abbiamo conosciuto all’hackmeeting a

Pisa e che ha tenuto all’ ultima edizione di IFF un workshop proprio sulla questione dei social network. Prosegui la lettura »

Web 2.0: Entropy of Selfmanaged Networks versus Distopy of Transparence

Scritto da iff in Chi siamo?, English, Sorveglianza, Web2.0? il Aprile 19, 2008

This year Info Free Flow‘s hank has unravelled through various interdisciplinary moments: as a miniature social network, this time an "analogical" one, heterogeneous tools were employed for a comparate examination of our technological milieu, tagging diversely from time to time the phenomena which interest us, and from which we are interested, and socializing them with others. In other words, by doing networking.

Networking means gathering heterogeneous experiences, reprocessing one’s acknowledgements in the light of others’ contributions and self-building physical, digital and mental frames appropriate to help progressing the exchange of ideas.

However, this is not enough. Crossing the main themes of last years’ computer science debate, a critique of the networking tool becomes appropriate in regard to a serie of its fruition nodes: what communicate and what not (privacy), by which means that can be achieved (web 2.0 rather than darknets), how to ensure data and profiles portability, which usage will be made of them (licence of appropriation of the transmitted information/knowledge by third parties and profiling).

However, two are the fields that define the type of network we are going to criticize; that is, the network infrastructure and hardware and the range of users that relate themselves to it with their own practices. Prosegui la lettura »

Web 2.0: Entropia delle Reti Autogestite contro Distopia della Trasparenza

Scritto da iff in Chi siamo?, Privacy, Social network, Sorveglianza, Web2.0? il Aprile 17, 2008

Quest’anno la matassa di Info Free Flow si è dipanata in diversi momenti interdisciplinari: come un network sociale, in questo caso "analogico", in miniatura ci si è avvalsi di strumenti eterogenei per una disamina comparata del nostro ambito tecnologico, attribuendo etichette diverse di volta in volta ai fenomeni ai/dai quali ci siamo interessati e socializzandole con gli altri. In altre parole, facendo networking.

Networking vuol dire riunire esperienze eterogenee, rielaborare il proprio vissuto alla luce dei contributi altrui e autocostruire le infrastrutture fisiche, digitali e mentali più adatte ad aiutare la progressione del

confronto.

Tuttavia ciò non basta. Attraversando i principali temi del dibattito informatico degli ultimi anni, diventa opportuna la critica dello strumento del networking rispetto a tutta una serie di nodi della sua fruizione: cosa comunicare e cosa no (privacy), tramite quali canali farlo (web 2.0 piuttosto che Darknet), come garantire la portabilità di dati e profili, che uso ne verrà fatto (licenza di appropriazione dell’informazione/conoscenza trasmessa da parte di terzi e profilazione).

Due sono comunque gli ambiti che definiscono il tipo di network che andiamo a criticare, cioé l’infrastruttura e l’hardware di rete e l’insieme degli utenti che vi si rapporta con le proprie pratiche. Prosegui la lettura »

Info Free Flow 3.0 – Report 3 – Hack. Tecnologia tra le mani

Scritto da iff in Eventi, Hacking, Oggetti sonori, Privacy, Social network, Sorveglianza, Web2.0?, Wireless il Aprile 7, 2008

Partecipazione composita ma consapevole alla giornata conclusiva di Info Free Flow 3.0, tenutasi presso il Laboratorio Crash! Occupato di via Zanardi; nella giornata più "tecnica" della manifestazione, la carne al

fuoco era tanta, come le aspettative e la tensione (nostra!).

Dopo aver inaugurato ufficialmente l’internet point della struttura, incontrato vecchi e nuovi amici, preso posto su sedie e divani e stappato una bella birra si è entrati nel vivo dei workshop.

Ultimi commenti