Archivio per la categoria Privacy

Not [net] working – Netwar – Watchfare

Scritto da iff in Chi siamo?, Copyleft, Privacy, Sorveglianza, Web2.0? il Maggio 8, 2009

Quello che segue è parte di un più ampio lavoro a cui la crew di IFF sta lavorando.

Non è da considerarsi in nessun modo un documento esaustivo,

formalizzato o concluso. L’idea è di porne, di volta in volta, in

condivisone dei paragrafi su NoBlogs in modo tale che possano risultare

utili e propedeutici per coloro che vogliano partecipare alle giornate

di not[net]working che sono in corso. Condividere in questo habitat tale "nostra

produzione" è dettato non in ultimo dalla speranza che essa possa

essere oggetto di una fruttuosa critica, e perché no, di una revisione

collettiva capace di farla progredire ed evolvere da quelli che sono i

suoi punti deboli sul piano teorico. Avremmo voluto aspettare ancora qualche tempo per pubblicarlo ma l’odierna notizia apparsa su punto informatico, relativa alla legge 23 aprile 2009, n. 38, denominata "Piano straordinario di controllo del territorio", ci pone la necessità e l’urgenza di condividere e mettere a dibattito la nostra analisi sulla formazione dello "stato sociale del controllo" come ristrutturazione capitalista davanti alla crisi finanziaria attuale.

Buona lettura.

Nell’ultima decade abbiamo assistito al declino di una tipologia di laissez-faire post-moderna – incentrata sull’appropriazione e messa al lavoro indiscriminata delle informazioni, ed al parallelo rafforzarsi di una tipologia di keynesismo anch’essa post-moderna, quella della spesa pubblica in sorveglianza, che chiameremo del "watchfare".

Il watchfare comprende tutti gli investimenti effettuati sia in dispositivi e strutture fino ad allora destinati ai fini del semplice controllo sociale come telecamere, biometria, intercettazioni, vigilanza pubblica e privata, polizia ed esercito, intelligence, cpt, manicomi, carceri, comunità di recupero (ma anche, e in maniera cruciale, istituti statistici, ispettorati del lavoro, polizia fiscale, controlli sanitari, istituti di certificazione) che in altri di più recente comparsa riservati all’interazione sociale, come social network, chip RFID caricati ad esempio di informazioni genetiche e mediche, documenti digitali e smart card, dispositivi di tracciamento incorporati in telefonini, smartphone ed altri gadget.

L’incontro tra strutture di controllo sociale e di interazione sociale è tangibile in diverse comunità micro e macropolitiche: da un lato le "gated communities" a cui fanno riferimento autori come Baumann, dall’altro di volta in volta il confine USA-Messico, il muro d’Israele, la Fortezza Europa.

Così come il keynesismo elabora lo stato sociale in risposta alla catastrofe operativa del primo laissez-faire – per domare ed imbrigliare il flusso selvaggio del capitale ormai incontrollabile – e riaffermare allo stesso tempo l’autorità statale da esso messa in discussione ai tempi della belle époque 1870-1914 e della prima globalizzazione, il watchfare assolve principalmente a due compiti: il primo di essi è riportare sotto controllo politico il flusso di informazioni, "ridistribuendolo" con gli strumenti di watchfare – come il welfare keynesiano faceva con il capitale – tra i soggetti della comunità (locale, nazionale, interstatale). Questo per spalmare il rischio delle operazioni finanziarie a cui il flusso informativo dà vita – destabilizzante per la coesione sociale – fino a livelli tollerabili.

Il secondo è quello di rispondere preventivamente alle crisi di sovrapproduzione contemporanee in base a diverse strategie, dalla legittimazione di processi di creazione di scarsità artificiale, fino a strumenti di contingentamento come le quote latte ed a investimenti nella stessa industria della sicurezza. Prosegui la lettura »

Info Enclosure 2.0 – di Dmytri Kleiner e Brian Wyrick

Scritto da iff in P2P, Privacy, Proprietà intellettuale, Sorveglianza, Traduzioni, Web2.0? il Dicembre 29, 2008

Storicamente, il fenomeno delle enclosures ha rappresentato un momento chiave della transizione dall’economia agraria a quella industriale:nell’Inghilterra di fine ‘700, recintare privatizzandole le terre comuni (i commons per antonomasia) non significava solo imporre un sistema di diritti di proprietà, ma anche creare un esercito di disoccupati – i contadini la cui sussistenza dipendeva dal libero accesso a quelle terre – pronto a riversarsi nelle città e ad accettare condizioni di vita e lavoro degradanti, oltre a qualsiasi miseria graziosamente concessa dai nuovi padroni dell’industria, pur di sfuggire allo spettro della fame.

Contrariamente alla retorica neoliberista, questa ci appare come la vera "Tragedy of Commons", che duecento anni dopo puntualmente si ripresenta come farsa, o amara ironia della sorte, se consideriamo il carattere apparentemente speculare e gli obiettivi delle nuove enclosures del cyberspazio, e della nuova manodopera che le subisce.

Infatti, con un altro parallelo, se fino allo scoppio rovinoso della bolla della New Economy delocalizzazione voleva dire riposizionamento del capitale fisso, chiudendo impianti produttivi nei paesi a capitalismo avanzato – ad alto tasso di conflittualità in fabbrica e a compiuta formalizzazione dei diritti dei lavoratori – e spostandoli in altri dove il lavoro veniva (e viene) disciplinato dallo schiavismo e dalla coercizione, nella terra promessa (per gli imprenditori) del Web 2.0, delocalizzazione vuol dire riposizionamento del capitale umano sfruttabile, da una fascia ristretta di professionisti istruiti e remunerati – che avevano modellato in relativa autonomia la prima internet sui propri bisogni e desideri – ad una massa di prosumer-dilettanti, inconsapevoli della messa a valore,della inforecinzione del proprio tempo libero e delle proprie passioni operata dei nuovi infolatifondisti. Con la differenza, rispetto a fine ‘700, che non è il tozzo di pane per sopravvivere la miseria da questi ultimi elargita ma la sensazione, sempre inesausta e bisognosa di riscontri, data agli internauti di essere riusciti a gratificare sé stessi.

Ovviamente ciò non può avvenire senza ingenti investimenti in infrastrutture, sia di comunicazione che di storaggio, che catturino nelle loro maglie la mole più ampia possibile di dati e creazioni personali, da cui ricavare trend per proporre adeguati servizi a pagamento. Un numero sempre crescente di esse viene progettato al fine di privilegiare la circolazione di beni digitali e servizi in rete consumati in conformità con le regole del capitale rispetto agli altri. E la più generale prospettiva di una internet asincrona – che già vediamo nella banda di telecom elargita a due velocità, nei blocchi contro il P2P di Comcast, e nelle campagne in favore di corsie preferenziali per la distribuzione di contenuti in rete – è solo l’ultimo tassello, la pietra tombale, l’istituzionalizzazione definitiva di questo disegno di controllo del cyberspazio.

Il contributo di Dmytri Kleiner e Brian Wyrick che segue completa Copyfarleft, Copyjustright e la Legge Ferrea degli Introiti da Copyright, da noi recentemente tradotto in italiano.

Ricostruisce i passaggi di aggregazione attorno al Web 2.0 di un immaginario capitalista; di come questo abbia vampirizzato, distrutto, e riassemblato attorno alle proprie esigenze l’economia delle dot com, e disperso la classe dei lavoratori della conoscenza che le alimentava; di come il processo di creazione di valore sotteso al Web 2.0 si basi su media effimeri come sensazionalismo, tormentoni e marketing emozionale; di come parallelamente rappresenti una chive di volta nel contrattacco e nella normalizzazione dall’alto sia verso il fenomeno P2P sia verso quella neutralità che ha sempre caratterizzato la rete fin dalle sue origini, riproponendo infrastrutture e modelli di distribuzione di beni e servizi digitali centralizzati ( e per questo facilmente controllabili e censurabili ); evidenziando in sintesi come di fatto il modello comunicativo del tanto decantato secondo web, rappresenti a tutti gli effetti uno strumento paradigmatico di controllo biopolitico volto all’esproprio ed all’imbrigliamento dell’intelligenza collettiva grazie a meccanismi e dispositivi di sfruttamento estensivo e di perenne messa al lavoro di un’intera società, calata in modo brutale nel ciclo vertiginoso di crisi e ristrutturazione del Capitale.

Buona lettura e buon 2009 da parte di tutto il collettivo di IFF! Prosegui la lettura »

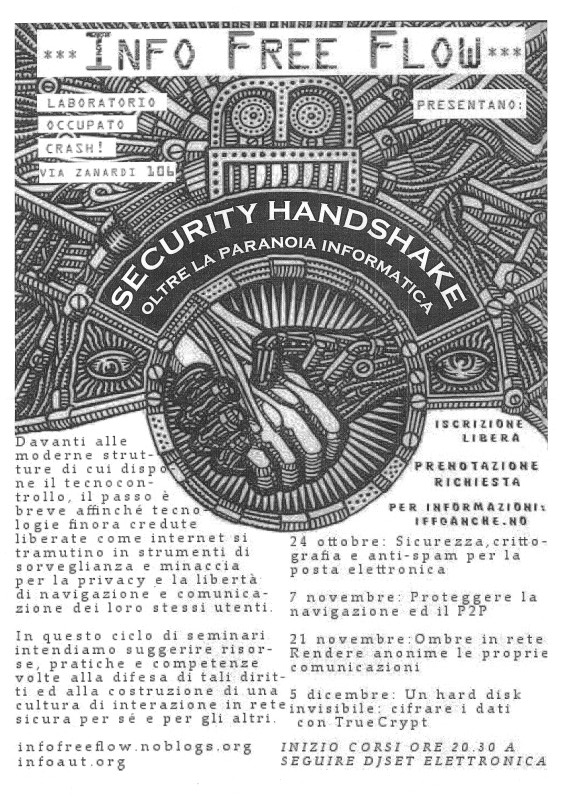

Dispensa del corso: “Sicurezza, crittografia ed antispam per la posta elettronica” online! ( AGGIORNATO! )

Scritto da iff in Chi siamo?, Eventi, Privacy, Sorveglianza, Tutorial il Dicembre 27, 2008

Nell’attesa di riprendere la programmazione dei corsi, pubblichiamo la dispensa del primo appuntamento di Security Handshake , tenutosi lo scorso 24 ottobre presso il Laboratorio Occupato Crash di Bologna:

Sicurezza, crittografia ed antispam per la posta elettronica(versione 1).pdf

Ne approfittiamo per ringraziare quanti hanno partecipato, e per i loro consigli e suggerimenti. Enjoy Your Privacy & Stay Tuned!!

UPDATE!!

In data 27 dicembre 2008 abbiamo pubblicato una versione della dispensa con alcuni piccoli aggiornamenti e correzioni. La potete trovare al seguente link.

Sicurezza, crittografia ed antispam per la posta elettronica (versione 2).pdf

Buona lettura!

Sicurezza, crittografia ed antispam per la posta elettronica

Scritto da iff in Eventi, Privacy, Sorveglianza il Ottobre 21, 2008

Corso di sicurezza informatica di base Security Handshake – Oltre la paranoia informatica

1a Parte

Dove: Laboratorio Occupato Crash! Bologna Via Zanardi 106, Bus 11a / 11b / 18 fermata Zanardi

Quando: Venerdi 24 ottobre 2008, ore 20.30

Durata del corso: 1h 30 minuti

Software utilizzati: Thunderbird, GPG, Enigmail, Revelation, KeepassX

Le problematiche legate alla sicurezza dei sistemi di posta elettronica ed alla riservatezza delle comunicazioni sono molteplici e spesso si manifestano ancora prima del semplice invio di una mail: la sola scelta di utilizzare servizi di posta commerciali o la cattiva formulazione di una password o del promemoria per ricordarsela possono aprire le porte della nostra corrispondenza ad ogni genere di curiosi. Senza una "busta" adeguata, la nostra lettera elettronica non è più tale, ma diventa una cartolina pronta ad essere letta dal postino o da chi la intercetti. Senza un’ "intestazione" adeguata, il destinatario della lettera può venire ingannato da chiunque voglia spacciarsi per noi mandandola al posto nostro.

In questo corso presenteremo – da una prospettiva prettamente pratica – diversi software open source per ovviare alle intrinseche insicurezze nei protocolli e nei servizi di posta elettronica, oltre a suggerire le buone abitudini da tenere durante il loro utilizzo ( perché neppure l’algoritmo più potente può ovviare alla disattenzione umana ).

Risorse:

- Kriptonite

- Crypto.ecn: archivio di softare crittografici e per la difesa della privacy on-line

- Concetti di base di crittografia

- Imphoria: la leggenda di un’ email verso il regno di mordor

- Guida all’uso di un keyserver gpg

A seguire dalle ore 22 fino alle ore 24…

Dj set tenuto da Mich ( Elettronica/Minimalista/House ) + Stuzzichini notturni

Security handshake. Oltre la paranoia informatica – Corsi di sicurezza informatica di base

Scritto da iff in Eventi, Privacy, Sorveglianza il Ottobre 17, 2008

L’invenzione di un nemico esterno con cui giustificare e velare l’incompetenza e l’inettitudine di un governo e di un regime politico, diventa la motivazione per rafforzare in modo ingiustificato il controllo sulla popolazione. Questo è da sempre un leit motiv riscontrabile in ogni dottrina politica.

Il nuovo sistema di intercettazione di massa britannico, pubblicizzato nelle ultime settimane con ampi ed ammiccanti servizi anche dai media nostrani, avrà come obbiettivo la sorveglianza TOTALE di QUALSIASI comunicazione (SMS, chiamate con cellulari, chiamate con telefoni fissi, fax, e-mail, navigazioni sulla rete, transazioni bancarie e possibilmente anche i bigliettini "d’ammore" ) dei flemmatici cittadini inglesi. La giustificazione data in pasto all’ opinione pubblica, a metà strada tra la barzelletta, il coprifuoco e la legge marziale suona più o meno così:

<< Dopo l’11 settembre la polizia ed i servizi segreti stanno " dando la caccia ai siti jihadisti" (sic!). Non possiamo più controllare "i criminali" o le sole le categorie a rischio. Non abbiamo tempo. Quindi per semplificare questo gravoso ma indispensabile ( per la vostra sicurezza ) compito controlleremo tutti voi. Tutto questo per evitare un altro 11 settembre.

Ma non temete: chi non ha nulla da temere non ha nulla da nascondere. >>

Una delle frasi preferite di Goebbels ( ministro della propaganda durante il regime nazista ).

Questo è lo scenario di guerra permanente in cui viviamo oggi: il conflitto bellico infuria su più fronti "esterni" ma si riverbera in modo violento anche qui "all’interno" con il continuo decretamento dello stato emergenziale: ogni giorno vengono creati ad arte nuovi nemici di cui aver PAURA, messi alla gogna soggetti sociali non conformi, che devono essere emarginati, repressi ( e possibilmente sfruttati e uccisi " a norma di legge" ). Ma nella logica perversa architettata minuziosamente dal potere, l’emergenza, emorragica, inarrestabile, infinita come sembrano essere le guerre in corso, ha il suo contraltare nel estensione infinita del controllo, che da incubo totalitario si trasforma magicamente in uno strumento di legalità e sicurezza a salvaguardia della "democrazia": un mezzo necessario per poterla riaffermare sulla nostra pelle.

Internet è forse l’esempio più paradigmatico di questa situazione, il luogo dove tendenze e pratiche "virtuali" anticipano con precisione quelle "reali".

Le leggende della prima internet, descritta come anarchica, sono state smentite da anni ed hanno lasciato spazio ad un quadro legislativo internazionale fortemente repressivo, ad un complesso di architetture su cui è costruita la rete non certo libertario e ad una realtà economica ( quella del cosiddetto "web 2.0", dei monopolisti della mediazione informazionale e del profitto derivante dal controllo e dallo sfruttamento intensivo delle informazioni personali degli internauti ) consolidata e trainante anche nel contesto finanziario globale.

Per quanto sia indiscutibile che le nuove tecnologie abbiano rappresentato e rappresentino un mezzo di comunicazione liberata ( dalle distanze, dai costi commerciali , dalla proprietà intellettuale e dalle sue restrizioni per ciò che concerne la rielaborazione e la diffusione dei saperi ) è altrettanto innegabile quanto esse siano un mezzo di controllo sociale eccezzionale per la repressione e per il potere ( sia esso economico o politico ).

La loro indispensabilità nelle relazioni sociali e nella comunicazione quotidiana le rende in questo senso un "giano bifronte", in cui all’evidente aspetto positivo della nostra possibilità comunicativa centuplicata corrispondono celate e sistematiche forme di controllo e manipolazione delle nostre esistenze.

La società dell’informazione porta insomma con se i germi della società sorvegliata.

Ma che cosa sono precisamente la sorveglianza ed il tecnocontrollo? Chi o cosa è il loro obbiettivo?

La risposta è: tutti voi. O meglio: tutte le informazioni che vi riguardano.

Come?

I meccanismi di sorveglianza funzionano sotto il pelo dell’acqua, funzionano proprio perché nessuno ( probabilmente seguendo in modo inconsapevole ed ingenuo la logica hitleriana a cui accennavamo prima ) crede di avere alcunché da temere.

Ma è un errore immaginare i teleschermi orwelliani che leggono la rivolta nei tuoi movimenti così come lo è immaginare l’omino buffo ed annoiato che ti guarda da dietro ad un monitor annotando su un block notes infrazioni o reati.

Spesso e volentieri la sorveglianza è qualcosa a cui ci si sottopone volontariamente anche se spesso non se ne conoscono le conseguenze. E l’obbiettivo "la repressione della micorcriminalità", la chiusura dei forum "terroristi" o il perseguimento penale delle "truffe on-line".

L’obbiettivo è la catalogazione sistematica della vostra vita per motivi tra di loro differenti: economici, politici, di controllo sociale, polizieschi o semplicemente commerciali ( si perché le informazioni che vi riguardano sono una miniera d’oro ).

Security handshake è un ciclo di seminari in cui intendiamo suggerire risorse pratiche e competenze volte alla difesa della privacy e della libertà di comunicazione e navigazione di TUTTI gli utenti ( non è necessario che tu sia un maestro super saiyan del free software per partecipare ) ed alla costruzione di una cultura di interazione in rete sicura per se e per gli altri.

DATE

- 7 novembre: Proteggere la navigazione ed il P2P

- 21 novembre: Ombre in rete: rendere anonime le proprie comunicazioni

- 5 dicembre: Un hard disk invisibile: cifrature dei dati con TrueCrypt

I corsi si terranno presso il laboratorio occupato CRASH! di via Zanardi 106 (Bologna), nelle date indicate ed a partire dalle ore 20.30.

La partecipazione è ovviamente GRATUITA. Trattandosi però di seminari estremamente pratici, vi chiediamo di inviarci una mail all’indirizzo iff@anche.no in cui oltre a segnalarci la vostra partecipazione ci diciate:

- Se possedete un computer portatile o meno.

- Se avete una scheda wireless con cui lavorare

- Quale sistema operativo utilizzate

Dopo ogni seminario si svolgerà un aperitivo con dj set di musica elettronica. Vi aspettiamo numerosi.

Intervista ad Info Free Flow – Parte 3

Scritto da iff in Interviste, NoBlogs, Privacy, Social network, Sorveglianza, Web2.0? il Aprile 22, 2008

Parliamo di Social Network, su cui avete organizzato anche un incontro. Per

alcuni infrastrutture come Myspace o Facebook sono dei grandi contenitori

di relazioni sociali che catalogano minuziosamente le pratiche on-line delle persone che ne usufruiscono. Per altri, invece, il valore intrinseco

e monetario di tali infrastrutture dipende dal numero di persone e dalla

soddisfazione emozionale che riescono a dare. In questo senso si può dire

che siamo di fronte a "assets" estremamente ambigui e rischiosi?

Mi spiego,se da una parte Murdoch può accedere a tutta una serie di

informazioni che producono valore dall’altra e’ strettamente legato

alla soddisfazione e all’investimento emotivo che le persone veicolano

verso Myspace. Non e’ questo un esempio di controllo dell’"utenza" nel

medesimo tempo di sudditanza da essa?

La domanda è interessante e crediamo debba avere una risposta il più

possibile esaustiva.

Per rispondere però è necessario dare uno sguardo ampio alla natura dei

social network, in particolare modo per quanto riguarda il loro aspetto economico.

In questo senso vorremmo riportarti un po’ l’esperienza e le

riflessioni di AND, un ragazzo che abbiamo conosciuto all’hackmeeting a

Pisa e che ha tenuto all’ ultima edizione di IFF un workshop proprio sulla questione dei social network. Prosegui la lettura »

Ultimi commenti