L’invenzione di un nemico esterno con cui giustificare e velare l’incompetenza e l’inettitudine di un governo e di un regime politico, diventa la motivazione per rafforzare in modo ingiustificato il controllo sulla popolazione. Questo è da sempre un leit motiv riscontrabile in ogni dottrina politica.

Il nuovo sistema di intercettazione di massa britannico, pubblicizzato nelle ultime settimane con ampi ed ammiccanti servizi anche dai media nostrani, avrà come obbiettivo la sorveglianza TOTALE di QUALSIASI comunicazione (SMS, chiamate con cellulari, chiamate con telefoni fissi, fax, e-mail, navigazioni sulla rete, transazioni bancarie e possibilmente anche i bigliettini "d’ammore" ) dei flemmatici cittadini inglesi. La giustificazione data in pasto all’ opinione pubblica, a metà strada tra la barzelletta, il coprifuoco e la legge marziale suona più o meno così:

<< Dopo l’11 settembre la polizia ed i servizi segreti stanno " dando la caccia ai siti jihadisti" (sic!). Non possiamo più controllare "i criminali" o le sole le categorie a rischio. Non abbiamo tempo. Quindi per semplificare questo gravoso ma indispensabile ( per la vostra sicurezza ) compito controlleremo tutti voi. Tutto questo per evitare un altro 11 settembre.

Ma non temete: chi non ha nulla da temere non ha nulla da nascondere. >>

Una delle frasi preferite di Goebbels ( ministro della propaganda durante il regime nazista ).

Questo è lo scenario di guerra permanente in cui viviamo oggi: il conflitto bellico infuria su più fronti "esterni" ma si riverbera in modo violento anche qui "all’interno" con il continuo decretamento dello stato emergenziale: ogni giorno vengono creati ad arte nuovi nemici di cui aver PAURA, messi alla gogna soggetti sociali non conformi, che devono essere emarginati, repressi ( e possibilmente sfruttati e uccisi " a norma di legge" ). Ma nella logica perversa architettata minuziosamente dal potere, l’emergenza, emorragica, inarrestabile, infinita come sembrano essere le guerre in corso, ha il suo contraltare nel estensione infinita del controllo, che da incubo totalitario si trasforma magicamente in uno strumento di legalità e sicurezza a salvaguardia della "democrazia": un mezzo necessario per poterla riaffermare sulla nostra pelle.

Internet è forse l’esempio più paradigmatico di questa situazione, il luogo dove tendenze e pratiche "virtuali" anticipano con precisione quelle "reali".

Le leggende della prima internet, descritta come anarchica, sono state smentite da anni ed hanno lasciato spazio ad un quadro legislativo internazionale fortemente repressivo, ad un complesso di architetture su cui è costruita la rete non certo libertario e ad una realtà economica ( quella del cosiddetto "web 2.0", dei monopolisti della mediazione informazionale e del profitto derivante dal controllo e dallo sfruttamento intensivo delle informazioni personali degli internauti ) consolidata e trainante anche nel contesto finanziario globale.

Per quanto sia indiscutibile che le nuove tecnologie abbiano rappresentato e rappresentino un mezzo di comunicazione liberata ( dalle distanze, dai costi commerciali , dalla proprietà intellettuale e dalle sue restrizioni per ciò che concerne la rielaborazione e la diffusione dei saperi ) è altrettanto innegabile quanto esse siano un mezzo di controllo sociale eccezzionale per la repressione e per il potere ( sia esso economico o politico ).

La loro indispensabilità nelle relazioni sociali e nella comunicazione quotidiana le rende in questo senso un "giano bifronte", in cui all’evidente aspetto positivo della nostra possibilità comunicativa centuplicata corrispondono celate e sistematiche forme di controllo e manipolazione delle nostre esistenze.

La società dell’informazione porta insomma con se i germi della società sorvegliata.

Ma che cosa sono precisamente la sorveglianza ed il tecnocontrollo? Chi o cosa è il loro obbiettivo?

La risposta è: tutti voi. O meglio: tutte le informazioni che vi riguardano.

Come?

I meccanismi di sorveglianza funzionano sotto il pelo dell’acqua, funzionano proprio perché nessuno ( probabilmente seguendo in modo inconsapevole ed ingenuo la logica hitleriana a cui accennavamo prima ) crede di avere alcunché da temere.

Ma è un errore immaginare i teleschermi orwelliani che leggono la rivolta nei tuoi movimenti così come lo è immaginare l’omino buffo ed annoiato che ti guarda da dietro ad un monitor annotando su un block notes infrazioni o reati.

Spesso e volentieri la sorveglianza è qualcosa a cui ci si sottopone volontariamente anche se spesso non se ne conoscono le conseguenze. E l’obbiettivo "la repressione della micorcriminalità", la chiusura dei forum "terroristi" o il perseguimento penale delle "truffe on-line".

L’obbiettivo è la catalogazione sistematica della vostra vita per motivi tra di loro differenti: economici, politici, di controllo sociale, polizieschi o semplicemente commerciali ( si perché le informazioni che vi riguardano sono una miniera d’oro ).

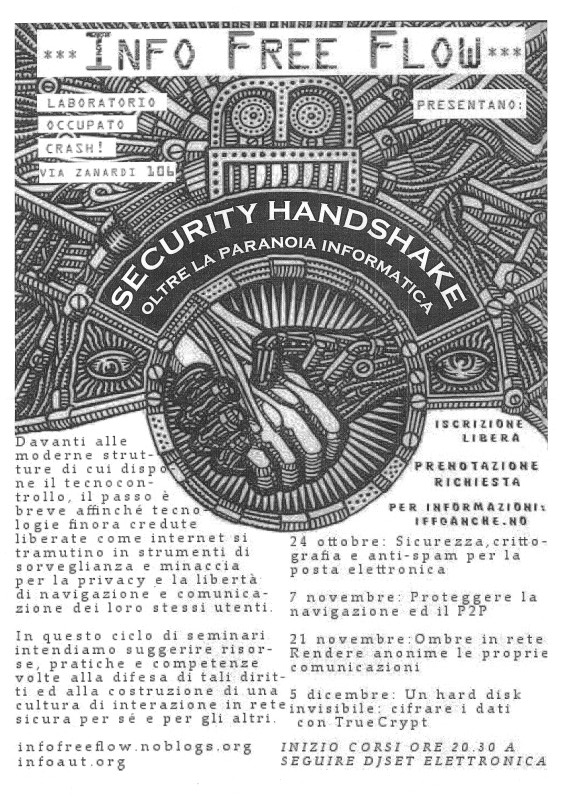

Security handshake è un ciclo di seminari in cui intendiamo suggerire risorse pratiche e competenze volte alla difesa della privacy e della libertà di comunicazione e navigazione di TUTTI gli utenti ( non è necessario che tu sia un maestro super saiyan del free software per partecipare ) ed alla costruzione di una cultura di interazione in rete sicura per se e per gli altri.

DATE

- 7 novembre: Proteggere la navigazione ed il P2P

- 21 novembre: Ombre in rete: rendere anonime le proprie comunicazioni

- 5 dicembre: Un hard disk invisibile: cifrature dei dati con TrueCrypt

I corsi si terranno presso il laboratorio occupato CRASH! di via Zanardi 106 (Bologna), nelle date indicate ed a partire dalle ore 20.30.

La partecipazione è ovviamente GRATUITA. Trattandosi però di seminari estremamente pratici, vi chiediamo di inviarci una mail all’indirizzo iff@anche.no in cui oltre a segnalarci la vostra partecipazione ci diciate:

- Se possedete un computer portatile o meno.

- Se avete una scheda wireless con cui lavorare

- Quale sistema operativo utilizzate

Dopo ogni seminario si svolgerà un aperitivo con dj set di musica elettronica. Vi aspettiamo numerosi.

Ultimi commenti